Aujourd’hui, on vous explique ce que c’est l’ARP !

Vous êtes-vous déjà demandé comment les ordinateurs parviennent à communiquer entre eux sur un réseau ? Eh bien, il y a une petite chose appelée ARP, ou « Address Resolution Protocol », qui aide à rendre tout cela possible. Et non, ce n’est pas un groupe de rock branché, mais ça pourrait l’être, si les protocoles réseau avaient des fans.

Alors, mettez vos lunettes d’informaticien (oh c’est cliché) et préparez-vous à découvrir l’univers fascinant de l’ARP !

1. L’ARP, ou comment demander l’adresse d’un ami

L’ARP est un peu comme un service de renseignements téléphoniques dans le monde du réseau informatique. Imaginez que vous vouliez envoyer un colis à votre ami qui habite dans un immeuble avec 254 appartements. Vous connaissez le nom de votre ami et vous savez qu’il habite là, mais vous ne savez pas à quelle porte frapper.

L’ARP, c’est ce gentil voisin – ou cette voisine un peu folle – qui connaît tout le monde et qui vous dit : « Ah, votre ami habite au numéro 42 ! ».

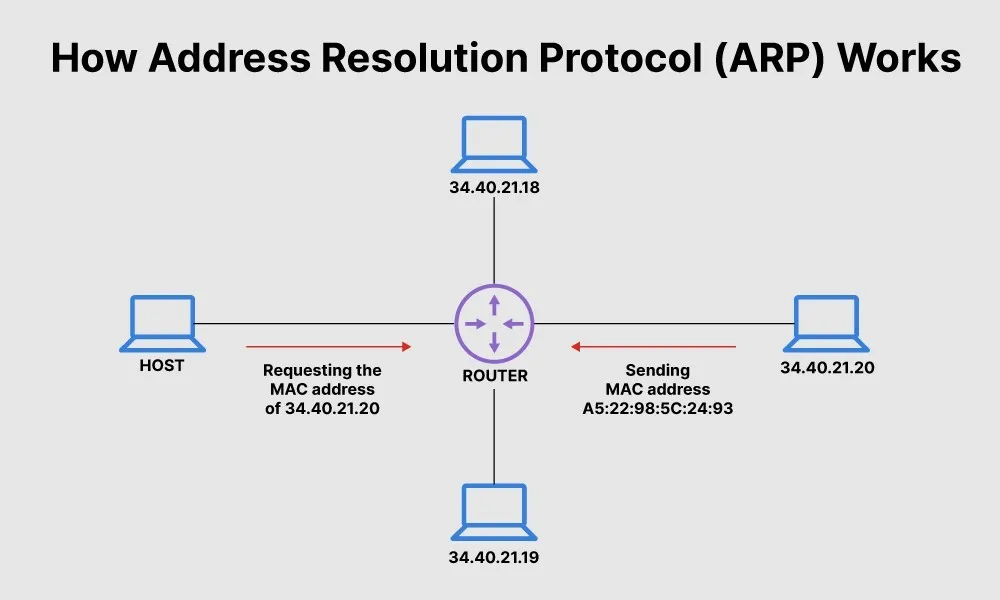

Dans le monde numérique, cela signifie que l’ARP aide les ordinateurs à trouver l’adresse physique (ou adresse MAC) d’un autre ordinateur sur le réseau, en se basant sur son adresse IP.

2. Les petites conversations des ordinateurs: montre moi ta MAC

Lorsqu’un ordinateur veut communiquer avec un autre ordinateur sur un réseau local (LAN), il a besoin de connaître son adresse MAC. C’est un peu comme s’ils avaient besoin de connaître la couleur de la chemise de l’autre pour se reconnaître dans la foule. Mais comment font-ils pour obtenir cette information ?

Eh bien, ils commencent par envoyer une demande ARP, qui ressemble à ceci : « Hé, qui a l’adresse IP 192.168.1.42 ? Dites-moi votre adresse MAC, s’il vous plaît ! ». Cette demande est envoyée à tous les ordinateurs du réseau, un peu comme si vous criiez dans une pièce bondée. Cette requête ARP s’appelle “who has“.

Ensuite, l’ordinateur qui a l’adresse IP demandée répond poliment : « Hé, c’est moi ! Mon adresse MAC est 01:23:45:67:89:AB ». Et voilà, les deux ordinateurs peuvent maintenant discuter de leurs séries préférées en toute tranquillité. Oui, dans notre monde imaginaire, les ordinateurs se parlent de séries.

3. Un annuaire à portée de main: la table ARP

Une fois qu’un ordinateur a appris l’adresse MAC d’un autre ordinateur, il ne veut pas avoir à redemander cette information à chaque fois qu’il veut lui parler. Alors, il garde ces informations dans un carnet d’adresses appelé « table ARP ».

C’est un peu comme si votre téléphone enregistrait automatiquement le numéro de téléphone de chaque personne à qui vous parlez et le nom associé.

Mais attention, les ordinateurs sont un peu maniaques de l’organisation : ils ne gardent pas ces informations indéfiniment.

Au bout d’un certain temps, ils les suppriment de leur table ARP pour éviter d’encombrer leur mémoire. C’est un peu comme si vous faisiez le tri dans vos contacts de temps en temps pour supprimer ceux avec qui vous n’avez plus de nouvelles. On appelle ça l’ARP Cache Timeout.

L’ARP n’est pas sans risques

Plutôt basé sur la confiance et le côté déclaratif, le protocole ARP a donc des imperfections et failles. En voici quelques unes :

1. ARP Spoofing (ou ARP Poisoning) :

L’ARP Spoofing est une attaque où un pirate informatique envoie de fausses réponses ARP aux ordinateurs du réseau. Le but est de lier une adresse IP à une fausse adresse MAC, généralement celle du pirate. Ainsi, les ordinateurs du réseau envoient leurs données à l’attaquant au lieu de la destination initiale. Cela permet à l’attaquant d’intercepter, modifier ou bloquer les communications entre les machines du réseau. C’est un peu comme un voleur qui se fait passer pour le facteur pour intercepter vos lettres.

Plus de lecture à ce sujet ici.

2. ARP Flood :

Une attaque par ARP Flood consiste à inonder le réseau de requêtes ARP inutiles ou malveillantes. Cela peut ralentir ou même paralyser le réseau, car les ordinateurs sont trop occupés à traiter toutes ces requêtes. Imaginez que vous soyez submergé de demandes d’autographes alors que vous essayez simplement de travailler. Pas très productif, n’est-ce pas ?

3. Man-in-the-middle (MITM) :

Une attaque de type man-in-the-middle (ou homme du milieu) peut être réalisée en exploitant les vulnérabilités du protocole ARP. Dans ce type d’attaque, le pirate se positionne entre deux machines du réseau et intercepte leurs communications. Il peut ainsi écouter, modifier ou injecter de nouvelles données sans que les deux parties ne s’en rendent compte. C’est comme si quelqu’un écoutait discrètement vos conversations téléphoniques et y ajoutait de fausses informations.

Sortez couvert!

Pour se protéger contre ces risques liés au protocole ARP, il est important de mettre en place des mesures de sécurité appropriées. Cela peut inclure l’utilisation de techniques de défense telles que l’inspection dynamique ARP (DAI), l’authentification des réponses ARP, la limitation du taux de requêtes ARP acceptées ou encore la mise en place de listes de contrôle d’accès (ACL). En outre, il est essentiel de maintenir à jour les logiciels et le matériel du réseau et de suivre les meilleures pratiques en matière de sécurité des réseaux.

La fonction Dynamic ARP Inspection (DAI) existe chez Cisco Meraki par exemple et est expliquée ici.