Vous avez sûrement entendu parler du ransomware WannaCry ce weekend et pour cause: il se répand assez vite et a touché à l’heure d’écriture de cet article plus de 230 000 machines dans le monde, infectant la NHS, Telefonica, des banques, Renault, des centres de contrôle industriels etc. Alors que faut-il savoir ?

Qu’est-ce qu’un ransomware ?

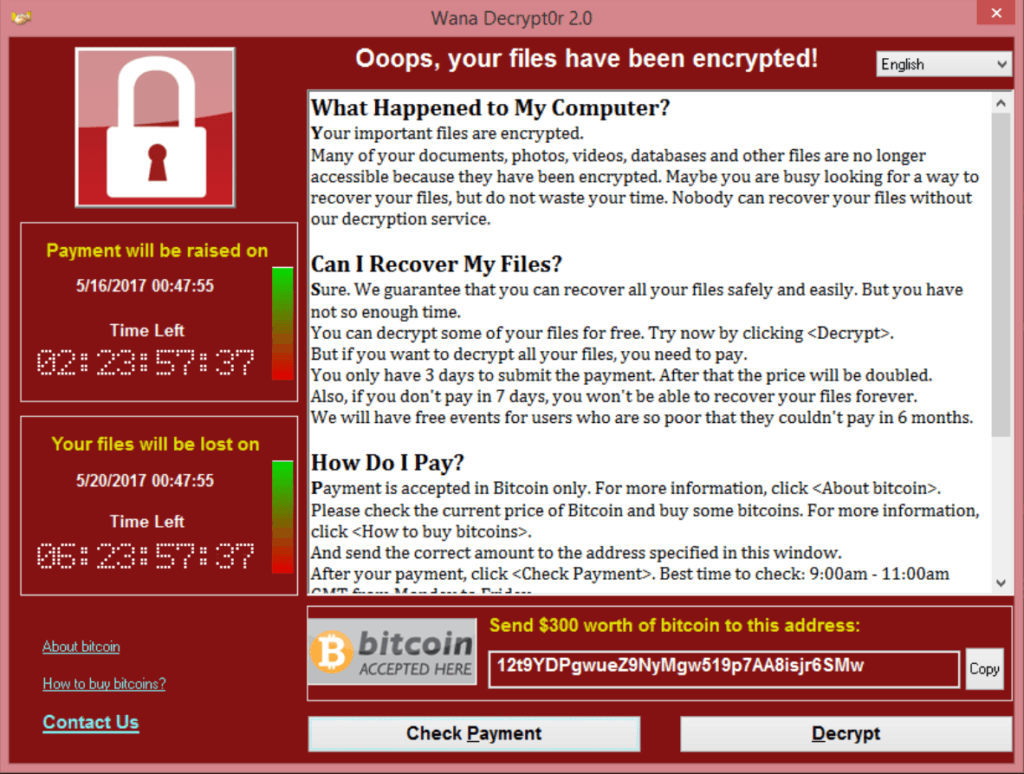

Les ransomwares (rançongiciel) sont des logiciels qui bloquent l’accès à un ordinateur ou aux données qu’il contient et demande une “rançon” pour rendre l’accès. Il n’est pas toujours certain que de payer la rançon rendra vraiment accès à vos données. Les rançons sont de plus en plus demandées en Bitcoin pour l’anonymat relatif qu’il permet : évidemment les pirates n’ont pas très envie de vous donner leur RIB 😉

Une fois un ransomware installé 4 options :

Payer .. mais c’est déconseillé- Pleurer et reformater votre ordinateur

- Avoir une sauvegarde et la restaurer

- Compter sur une faille dans le système qui fait qu’un logiciel de déchiffrement des données soit créé .. et vous permette de récupérer vos données.

Ces logiciels peuvent être propagés par mail (une pièce jointe un peu suspecte, contenant un fichier ZIP par exemple .. ou un PDF avec un lien etc) , clef USB, dans des fichiers Torrents etc. D’où la nécessité d’être méfiant et prudent.

Comment fonctionne WannaCry ?

WannaCry est un peu particulier par rapport aux ransomwares observés précédemment car il exploite une faille de sécurité dans Windows que la NSA avait découvert. Cette faille – nommée EternalBlue – permet d’obtenir des privilèges sur la machine cible en exploitant une vulnérabilité dans la façon dont Microsoft a implanté le protocole SMB (Server Message Block) et a été révélée par les groupes de hackers The Shadow Brokers et Equation Group.

La seconde chose qui distingue WannaCry des autres ransomwares c’est qu’il va aller infecter d’autres machines en essayant d’atteindre leur port TCP 445 et c’est ce qui semble avoir contribué à sa propagation.

Une des premières versions de WannaCry vérifiait la disponibilité d’un serveur web avant de se mettre à crypter les fichiers de la machine. Si le dit serveur web était joignable, il s’arrêtait. Un jeune chercheur en sécurité informatique (22 ans!) a enregistré le nom de domaine qui était appelé ce qui a stoppé beaucoup d’installations du logiciel mais il est probable que l’attaque continue avec d’autres variantes de WannaCry.

WannaCry exige un paiement en Bitcoin de l’équivalent de 275 euros / 300 dollars pour redonner accès aux données.

Se protéger de WannaCry et des ransomwares en général

Deux solutions, la première, expéditive et définitive :

La seconde : le bon sens et suivre quelques règles qui semblent évidentes à la lecture mais… qui ne sont pas souvent respectées !

Pour se protéger des pertes de données informatiques et de problèmes lié aux virus, ransomwares ou aux pannes systèmes il vaut mieux :

- Sauvegarder ses données.. idéalement au moins 2 copies dont une pas accessible en permanence par le système sauvegardé (sinon le virus peut aller infecter la sauvegarde.. par exemple si elle est branchée en USB et non éjectée). Et vérifier vos sauvegardes car si vous pensez être protégé et que le jour J rien n’a fonctionné…

- Avoir un système à jour (OS et logiciels) et encore maintenu par son éditeur : c’est à dire éviter d’utiliser Windows XP par exemple .. qui n’est plus maintenu pour le public

- Avoir les mises à jour systèmes automatiques activées (et les laisser s’installer)

- Avoir un antivirus à jour et activé

- Etre prudent et méfiant, c’est un des meilleurs moyens de se protéger même si ça n’arrête pas tout : ouvrir un mail de quelqu’un que vous ne connaissez pas ou qui a l’air bizarre qui contient un PDF , qui lui même envoie sur un lien .. ou un ZIP étrange … vous ne faites pas entrer chez vous des inconnus :et bien là c’est pareil !

- Segmenter son réseau en VLANs imperméables

- Ne pas ouvrir n’importe quel port vers vos machines depuis Internet (par exemple avec les DMZ etc). Les firewall c’est bien quand ça sert. L’uPNP c’est mal.

Victime type des ransomwares : les hôpitaux, qui ont déjà largement soufferts de ransomwares cette année, certains allant jusqu’à payer plusieurs dizaines de milliers d’euros pour récupérer leurs informations devenues inexploitables.

Pour cette faille en particulier, voici l’endroit où trouver les correctifs proposés par Microsoft :

Le catalogue des patchs pour la KB4012598 : http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

- Pour Windows XP x86 SP3 FR : c’est par là – Fichier : windowsxp-kb4012598-x86-custom-fra_eb47689656c58ab374521babb9bdca07304d87f5.exe

- Pour Windows 2003 Server x86 FR : c’est par là – Fichier : windowsserver2003-kb4012598-x86-custom-fra_9cf9ac070a1b21bca6757de5d127427c090d581d.exe

Prudence : téléchargez bien ces fichiers depuis des noms de domaines appartenant à Microsoft et redémarrez la machine après installation.

Vraisemblablement les patches seraient nommés ainsi mais n’ont pas forcément ce nom exact sur les serveurs Microsoft :

windows8-rt-kb4012598-x86.msu

windows8-rt-kb4012598-x64.msu

windowsserver2003-kb4012598-x64-custom-chs.exe

windowsserver2003-kb4012598-x64-custom-cht.exe

windowsserver2003-kb4012598-x64-custom-deu.exe

windowsserver2003-kb4012598-x64-custom-enu.exe

windowsserver2003-kb4012598-x64-custom-esn.exe

windowsserver2003-kb4012598-x64-custom-fra.exe

windowsserver2003-kb4012598-x64-custom-ita.exe

windowsserver2003-kb4012598-x64-custom-jpn.exe

windowsserver2003-kb4012598-x64-custom-kor.exe

windowsserver2003-kb4012598-x64-custom-ptb.exe

windowsserver2003-kb4012598-x64-custom-rus.exe

windowsserver2003-kb4012598-x86-custom-chs.exe

windowsserver2003-kb4012598-x86-custom-cht.exe

windowsserver2003-kb4012598-x86-custom-csy.exe

windowsserver2003-kb4012598-x86-custom-deu.exe

windowsserver2003-kb4012598-x86-custom-enu.exe

windowsserver2003-kb4012598-x86-custom-esn.exe

windowsserver2003-kb4012598-x86-custom-fra.exe

windowsserver2003-kb4012598-x86-custom-hun.exe

windowsserver2003-kb4012598-x86-custom-ita.exe

windowsserver2003-kb4012598-x86-custom-jpn.exe

windowsserver2003-kb4012598-x86-custom-kor.exe

windowsserver2003-kb4012598-x86-custom-nld.exe

windowsserver2003-kb4012598-x86-custom-plk.exe

windowsserver2003-kb4012598-x86-custom-ptb.exe

windowsserver2003-kb4012598-x86-custom-ptg.exe

windowsserver2003-kb4012598-x86-custom-rus.exe

windowsserver2003-kb4012598-x86-custom-sve.exe

windowsxp-kb4012598-x86-custom-chs.exe

windowsxp-kb4012598-x86-custom-cht.exe

windowsxp-kb4012598-x86-custom-csy.exe

windowsxp-kb4012598-x86-custom-dan.exe

windowsxp-kb4012598-x86-custom-deu.exe

windowsxp-kb4012598-x86-custom-enu.exe

windowsxp-kb4012598-x86-custom-esn.exe

windowsxp-kb4012598-x86-custom-fin.exe

windowsxp-kb4012598-x86-custom-fra.exe

windowsxp-kb4012598-x86-custom-hun.exe

windowsxp-kb4012598-x86-custom-ita.exe

windowsxp-kb4012598-x86-custom-jpn.exe

windowsxp-kb4012598-x86-custom-kor.exe

windowsxp-kb4012598-x86-custom-nld.exe

windowsxp-kb4012598-x86-custom-nor.exe

windowsxp-kb4012598-x86-custom-plk.exe

windowsxp-kb4012598-x86-custom-ptb.exe

windowsxp-kb4012598-x86-custom-ptg.exe

windowsxp-kb4012598-x86-custom-rus.exe

windowsxp-kb4012598-x86-custom-sve.exe

Nos services

BoucheCousue est revendeur / intégrateur de services d’antivirus avec gestion centralisée dans le cloud, protection DNS hébergée ainsi que de sauvegarde et participe à éduquer vos équipes aux précautions à prendre lors de l’utilisation de l’informatique.

N’hésitez pas à nous solliciter !