BitLocker? Vous l’utilisez peut être sans le savoir si vous êtes sur un PC tournant sur Windows.

Ce système qui s’appelait à l’origine Cornerstone sert à chiffrer des volumes de données et à protéger l’intégrité d’un système. L’intérêt? Eviter que quelqu’un puisse prendre le disque dur de votre ordinateur et en parcourir le contenu librement, cela intéresse donc particulièrement les entreprises.

BitLocker pratique ce que l’on appelle une Full Disk Encryption (FDE).

Disponible depuis Windows Visa, BitLocker a été présenté en Janvier 2007 et fête donc ses 17 ans.

Et récemment dans l’actualité vous pouvez avoir lu des titres comme “Windows BitLocker peut être cassé en 43 secondes sur un vieux PC à l’aide d’un simple Raspberry Pi Pico” ou “BitLocker, le FileVault de Microsoft, cassé en moins de 45 secondes avec un Raspberry Pi Pico” . Ces titres ne sont pas très exacts et nous allons tenter de vous expliquer pourquoi il ne faut pas non plus trop paniquer.

Des chercheurs en sécurité étudient depuis longtemps comment casser la sécurité de BitLocker ou à en trouver les vulnérabilités pour déverrouiller ce système.

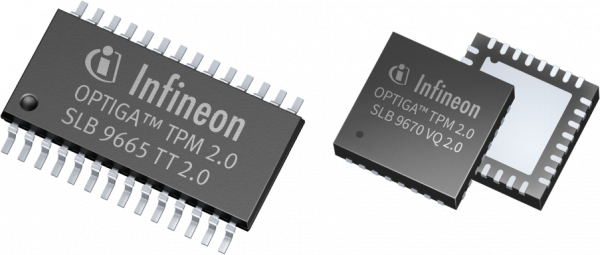

Les vulnérabilités identifiées ne sont pas récentes et elles ont en commun une puce / module que l’on appelle TPM.. pour Trusted Platform Module, un co processeur cryptographique qui sert notamment à stocker des clefs sécurisées dont ce que l’on appelle la Volume Master Key (VMK) et des registres de sécurité (PCR).

Dans le fonctionnement de BitLocker, la puce TPM délivre au système un “secret” après avoir vérifié l’intégrité de la plateforme. Mais.. il y a un hic.

En 2020, une société de recherche a identifié qu’il était possible de “reniffler” la communication faite à travers un bus dit SPI. En effet, leurs études ont montré que les données passaient par là en clair, dont la clef de déchiffrement du disque dur. Ils se sont aussi appuyé sur des recherches publiées en 2019 par Pulse Security.

Plus récemment le chercheur Stacksmashing a publié sur sa chaîne Youtube une démonstration de récupération de la clef de chiffrement (VMK) d’un ordinateur en 43 secondes:

Il est beaucoup plus rapide à obtenir cette clef car il a longuement étudié le sujet, utilisé les recherches précédemment citées et qu’il a créé un petit circuit imprimé personnalisé (Pico TPM Sniffer) qui fait gagner beaucoup de temps.

Que faut-il retenir?

Ce n’est pas vraiment BitLocker et son chiffrement qui sont vulnérables: sans la clef VMK, il n’y a pas de documentation à ce jour d’un accès réussi aux données protégées par BitLocker. Le chiffrement est donc bon.

Ce qui est vulnérable c’est comment la clef est stockée & delivrée à savoir dans les configurations où seul le TPM est nécessaire pour déchiffrer un ordinateur, et d’autant plus si le bus SPI ou LPC (Low Pin Count) de la machine est facilement accessible.

Cela nécessite bien évidemment un accès physique à la machine concernée.

On pourrait donc même plutôt parler d’une vulnérabilité sur ces modules TPM plutôt qu’une vulnérabilité de BitLocker.

Pas de panique

Cette faille n’affecte pas les TPM qui sont intégrés aux processeurs (fTPM chez AMD, PTT chez Intel) ce qui est le cas des ordinateurs récents. On parle de firmware TPM.

Les ordinateurs vulnérables sont assez spécifiques et anciens.

Que faire si on veut se prémunir de cette attaque?

BitLocker a plusieurs façons de se déverrouiller au démarrage, et la plus vulnérable est celle dite “TPM Only”, qui fait l’objet des attaques mentionnées-ci dessus. Elle est très transparente pour l’utilisateur.

Les méthodes de déverrouillage sont notamment :

- TPM seul

- TPM + PIN

- TPM + PIN + Clef USB

- TPM + Clef USB

- Clef USB

- Mot de passe seul

- Network Unlock

La recommendation numéro UN c’est de nécessiter un PIN au démarrage pour déverrouiller BitLocker. On appelle ça une “Preboot authentication” manuelle. Il est aussi possible d’utiliser une clef USB pour déverrouiller le système (ou clef+PIN).

Microsoft a publié une liste de contremesures pour avoir une protection idéale avec BitLocker.

La difficulté d’utiliser un PIN au démarrage est que cela fait un code de plus à faire mémoriser par l’utilisateur.

Microsoft propose aussi le “Network Unlock” mais cela nécessite un environnement avec Windows Deployment Services.

Microsoft préconise également d’empêcher les appareils de se mettre dans une veille simple (standby power management).

Un mot de passe sur le BIOS pourrait également participer à la sécurité de l’ensemble mais reste vulnérable sur certaines plateformes.