Le WiFi, très présent dans notre quotidien (évidemment), est fait de normes qui ont évolué au fur et à mesure de la technologie.

Elles sont regroupées notamment sous les différents amendements IEEE 802.11 .

Et à la base le WiFi était un peu un monde de bisounours où tout le monde faisait confiance à tout le monde naïvement.

Dans ce monde, un appareil – même non connecté au réseau – peut donc envoyer une information disant à un autre “déconnecte toi“. Dans un monde idéal, personne ne dit à une autre “fais cette action qui va te nuire” mais en informatique, quelqu’un qui veut s’amuser ou vous nuire peut donc envoyer l’info “déconnectez vous” à vos appareils.

Les PMF – Protected Management Frames – visent à réduire cette vulnérabilité. Nous vous expliquerons aussi qui est le plus concerné / qui en est protégé de base.

Le WiFi utilise trois types de frames différentes :

- Management

- Control

- Data

Les frames de management servent pour l’authentification, la désauthentification, l’association, la désassociation, les beacons et les probes.

Quand on n’utilise pas la fonction Protected Management Frames, ces frames ne sont pas protégées et circulent assez ouvertement.

Le mécanisme PMF , basé sur l’amendement IEEE 802.11w, protège des attaques suivantes :

Attaques par déconnexion

C’est une des attaques les plus courantes , elle consiste à envoyer des paquets de dé-authentification / désassociation à un client ( un client = un appareil connecté au réseau ) ou à plusieurs. Cela force l’appareil concerné à se déconnecter.

L’attaque consiste à récupérer l’adresse MAC d’une borne WiFi et le BSSID (Basic Service Set Identifier), à se faire passer pour la borne WiFi et à broadcaster des frames de management indiquant que la borne va mettre fin à leur connexion.

Ces attaques peuvent être totalement automatisées en scannant les réseaux environnants et cela donne donc un déni de service (DoS – Denial of Service).

Avec un appareil comme le DSTIKE Deauther, on peut très facilement déconnecter un appareil connecté en 2.4 Ghz , exemple :

Cette attaque permet aussi d’accélérer les attaques par dictionnaire car elles forcent les clients à se reconnecter au réseau et aident à capturer les frames d’authentification.

Quelle protection apportent les PMF dans ce cas: Ici les PMF chiffrent les frames de déconnexion ce qui permet aux bornes (APs) et clients de détectent les fausses frames et les ignorer. Une borne WiFi pourrait même détecter de nombreuses tentatives de “frames forgées” (à ne pas confondre avec le fer forgé) et alerter l’opérateur du réseau.

Ce type d’attaque est expliqué ici.

Attaques Honeypot & Evil Twin

Les attaques Honey Pot & Evil Twin forcent les clients d’un réseau WiFi (idéalement ouvert) à changer de borne WiFi en envoyant des frames de Channel Switch Announcement à un client pour le forcer à changer de borne… les faisant passer sur une borne contrôlée par l’attaquant.

Il est également possible de faire des frames forgées BSS Transition Management Requests qui indiquent la borne piégée comme destination.

L’attaquant devient alors “l’homme du milieu” (Man-In-The-Middle) et peut obtenir le trafic réseau qui circule entre le client, l’AP et .. Internet notamment.

Quelle protection apportent les PMF dans ce cas: ici les PMF forcent le chiffrement des trames Switch Announcements et BSS Transition Management Requests, permettant la encore de détecter les frames “forgées / falsifiées”.

Comment bénéficier des Protected Management Frames?

Déjà, si votre réseau utilise le WPA3, vous êtes de base protégé: l’activation de la fonction PMF est obligatoire pour ce standard.

Dans les réseaux qui permettent le WPA2 et le WPA3, on passe en mode optionnel.

Cela se complique pour les réseaux WPA2, le gros des réseaux à ce jour où trois options de configuration existent:

- Disable: Les PMF sont totalement désactivées

- Capable: Option recommandée, les bornes vont donc accepter les PMF pour les appareils compatibles et ceux ci seront protégés.

- Mandatory: Obligatoire, seuls les appareils compatibles PMF pourront se connecter au réseau.

Activer les PMF sur UniFi :

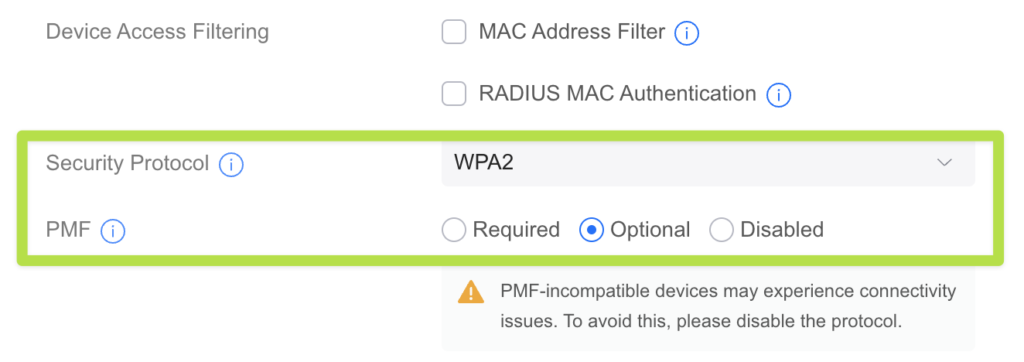

Pour activer ce réglage sur UniFi, il faut le faire SSID par SSID, dans les réglages avancés :

Ce réglage ne s’affiche que pour les réseaux sécurisés en WPA2, WPA2/WPA3, WPA2 Entreprise. Il est possible pour les réseaux WPA3 Entreprise d’activer un mode haute sécurité 192 bits.

Activer les PMF sur Meraki :

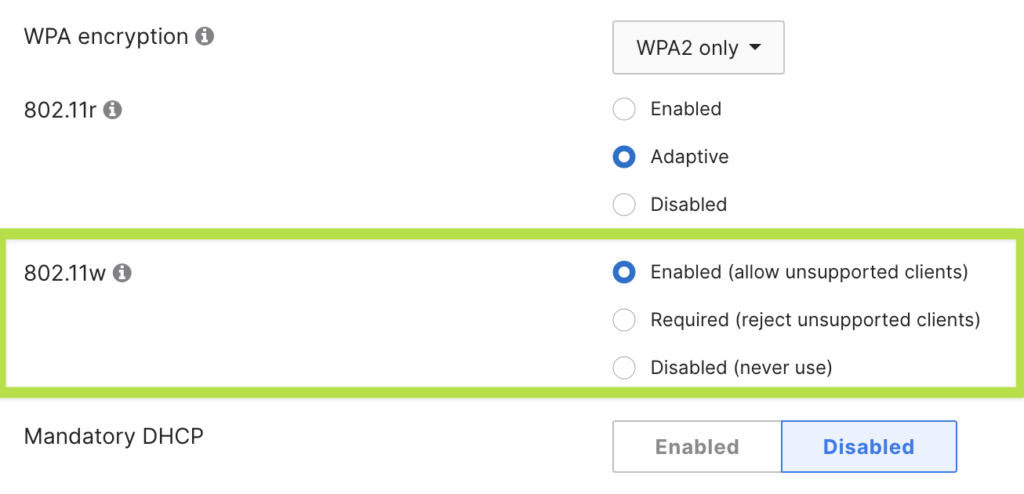

Pour Meraki, rendez vous dans Wireless => Configure => Access Control et faites le réglage pour chacun des SSID concernés:

Des doutes? Je peux vous recommander une excellente équipe pour vous aider.