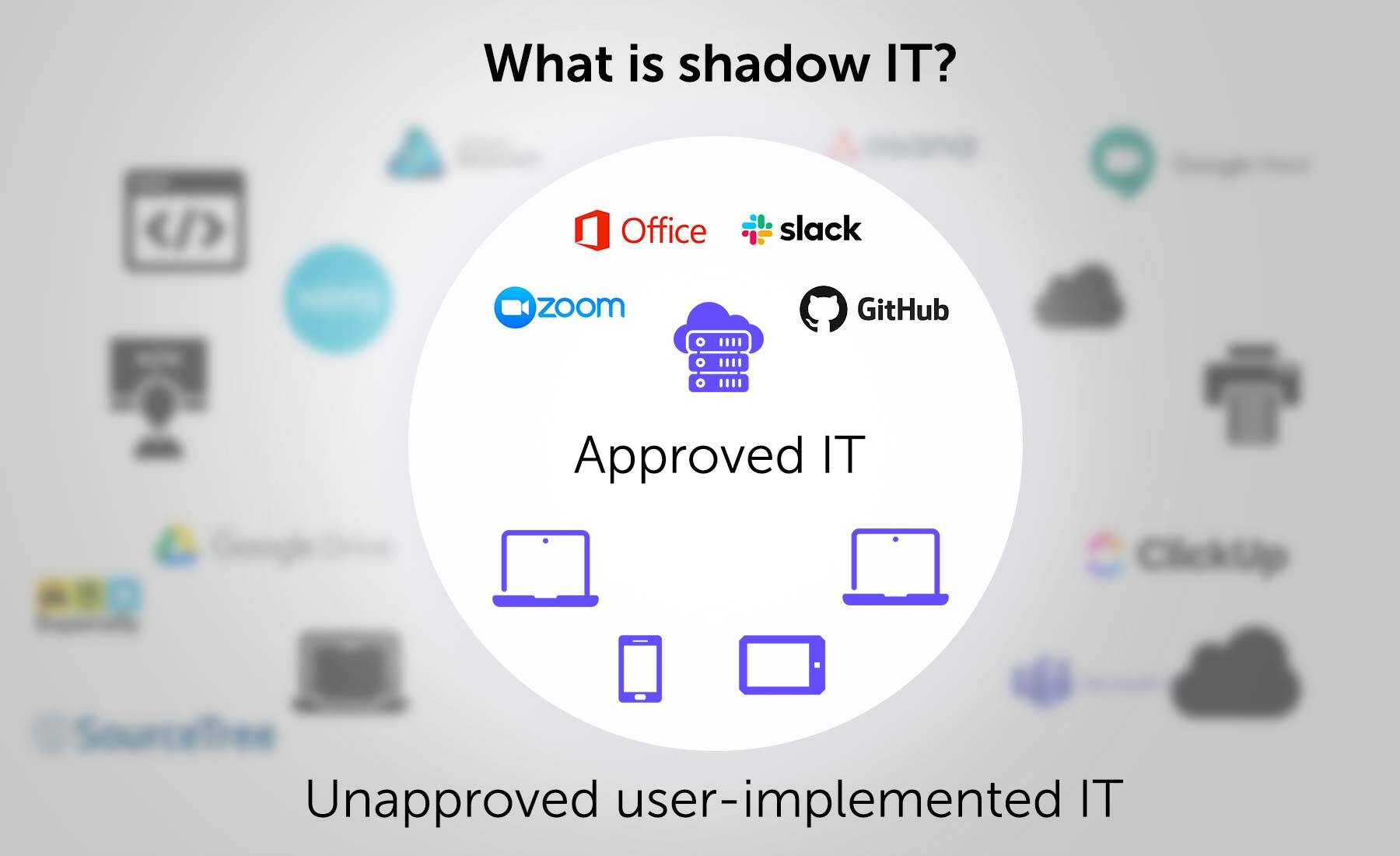

Le Shadow IT, littéralement “informatique de l’ombre“, est un terme qui désigne l’utilisation de systèmes, de dispositifs, de logiciels et de services informatiques non autorisés ou non approuvés par le département informatique d’une organisation

Bien que cela puisse parfois mener à des améliorations en termes de productivité, le Shadow IT présente également des risques importants pour les entreprises.

Un exemple basique? Votre entreprise utilise Google Workspace mais vous avez réalisé que certains employés utilisent Dropbox entre eux, en dehors du contrôle et des procédures de la société.

Dans cet article, nous allons explorer les causes et les dangers du Shadow IT, ainsi que les mesures que les entreprises peuvent prendre pour le prévenir.

Les causes du Shadow IT

Le Shadow IT trouve souvent son origine dans les employés qui cherchent à résoudre des problèmes de manière rapide et efficace, sans passer par les canaux officiels de leur entreprise.

Les principales causes du Shadow IT sont :

- Manque de flexibilité des systèmes informatiques internes : Les employés peuvent être tentés de contourner les systèmes officiels s’ils les trouvent trop rigides ou inadaptés à leurs besoins.

- Complexité des procédures d’approbation : Les employés peuvent se tourner vers des solutions non autorisées si les procédures d’approbation pour les logiciels et les services sont trop longues ou complexes.

- Besoin d’outils spécifiques : Les employés peuvent avoir besoin d’outils ou de logiciels qui ne sont pas fournis par leur entreprise et décident donc de les obtenir par leurs propres moyens.

- Popularité des applications cloud : L’utilisation croissante d’applications et de services basés sur le cloud permet aux employés d’accéder facilement à des solutions externes sans l’approbation du département informatique.

Dangers du Shadow IT

Le Shadow IT présente plusieurs dangers pour les entreprises, notamment en ce qui concerne la sécurité et la conformité. Les principaux risques sont les suivants :

- Menaces pour la sécurité des données : Les logiciels et services non approuvés peuvent exposer les données sensibles de l’entreprise à des menaces extérieures, telles que les attaques de ransomware et les fuites de données.

- Non-conformité : L’utilisation de solutions non autorisées peut mettre l’entreprise en infraction avec les réglementations en vigueur, notamment en matière de protection des données et de confidentialité, comme le RGPD en Europe.

- Manque de contrôle et de gouvernance : Le département informatique ne peut pas contrôler et gérer les systèmes et services qu’il ne connaît pas, ce qui peut entraîner des problèmes de compatibilité et de performance.

- Coûts cachés : Les coûts associés au Shadow IT, tels que les frais de licences et de support, peuvent s’accumuler sans que l’entreprise en soit consciente.

Prévention et gestion du Shadow IT

Pour minimiser les risques liés au Shadow IT, les entreprises peuvent prendre les mesures suivantes :

- Sensibilisation et formation : Informer les employés sur les risques du Shadow IT et les encourager à signaler les besoins non satisfaits en matière d’outils et de logiciels. Rien n’est pire qu’un employé qui cherche par tout moyen à contourner ce que vous avez mis en place.

- Simplification des procédures d’approbation : Réduire la complexité et la durée des process

- Implication des utilisateurs : Faire participer les salariés au choix des solutions, en fonction de leur réalité “terrain”

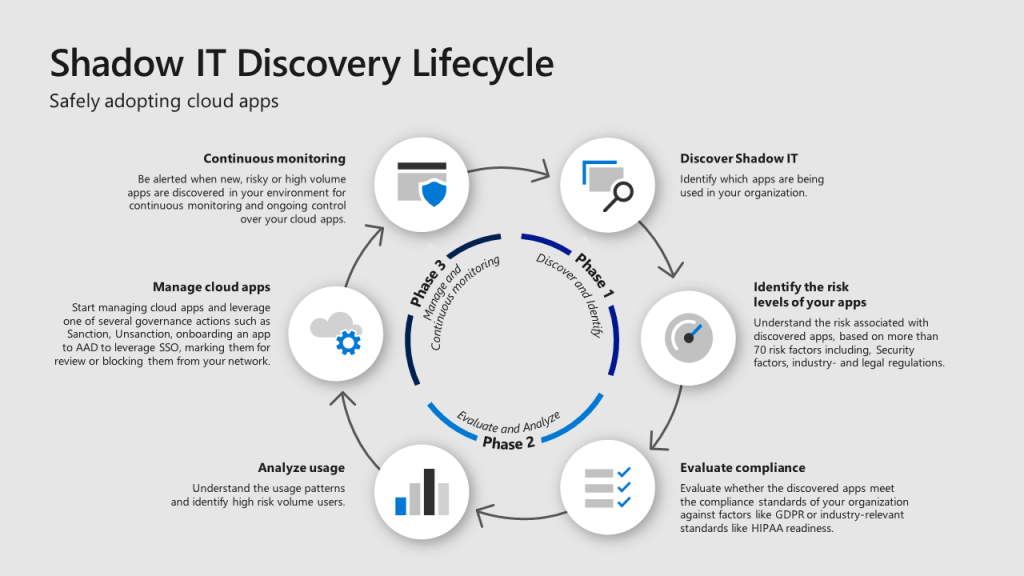

- Utilisation d’outils de management intelligents :

- Récupération par des outils comme le MDM des logiciels installés sur les machines utilisateurs, vérification des plateformes connectées à des systèmes comme le Sign In with Google.

- Filtrage DNS, pour obtenir des signaux (ou interdire les applications indésirables, notamment dans un cadre de compliance pour limiter les fuites de données)

- Systèmes Zero Trust identifiants les usages indésirables

- Outils de DLP

- Limiter les droits administrateurs des utilisateurs sur leurs machines

Microsoft propose dans son offre Defender la détection des applications Shadow IT dans le Cloud :